■■■آشنایی با حوزه های امنیت و سایبری■■■

در حوزه امنیت سایبری شاخه ها و گرایش های مختلفی برای فعالیت وجود دارد زیرا این رشته آنقدر گسترده است که می توان با ظهور هر تکنولوژی جدیدی یک شاخه جدید به آن اضافه کرد،در این مقاله سعی شده است شاخه های مختلفی را ذکر کنیم تا شما با آن ها آشنا شوید و مسیر خود را برای ورود هر یک انتخاب کنید.

� در مقالات آینده یا در یک صفحه مجزا برای هر یک از شاخه های مد نظر بطور مفصل صحبت خواهیم کرد و نقشه راه ارائه خواهیم داد.�

- تست نفوذ (Penetration Testing) :

در این شاخه افراد باید همانند یک هکر فکر و رفتار کنند تا بتوانند آسیب پذیری ها و ضعف های مختلف سیستم ها را پیدا کنند و بعد از پیدا کردن ضعف ها و تست درست بر روی آن ها،آن ها به مسئولان امنیتی گزارش دهند تا امنیت و عملکرد سیستم ها را بالا ببرند تا از حملات و تهدیدات هکرهای مخرب در برابر این آسیب پذیری ها و ضعف ها جلوگیری کنند،این افراد دانش خوبی در زمینه ی نفوذ به سیستم ها دارند و از این دانش در جهت بهبود و عملکرد و بالا بردن امنیت سیستم ها استفاده می کنند.

این حوزه دارای زیر شاخه های می باشد که به آن ها در زیر اشاره می کنیم :

تست نفوذ شبکه (Network Penetration Testing) : افرادی که در این شاخه فعالیت می کنند دانش خوبی نسبت به حوزه زیرساخت و سرویس های شبکه دارند و از مهارت ها و ابزارهای تست نفوذ یا بهتر است بگوئیم از مهارت و ابزارهای هک برای پیدا کردن ضعف و آسیب پذیری های تجهیزات مختلف،سیستم های مختلف و سرویس های مختلف شبکه استفاده می کنند این افراد باید از جدیدترین ابزارها و روش های استفاده کنند تا بتوانند از مکانیزم های امنیتی شبکه نیز عبور کنند تا ضعف های مختلف شبکه را پیدا کنند.

تست نفوذ وایرلس (Wireless Penetration Testing) : افرادی که در این شاخه فعالیت می کنند دانش خوبی نسبت به حوزه وایرلس و همچنین انواع سیگنال های ارتباطی و امواج رادیویی دارند و از مهارت ها و ابزارهای تست نفوذ وایرلس و برخی از ابزارهای مربوط به مانتیورینگ شبکه برای پیدا کردن ضعف ها و آسیب پذیری های رایج در پروتکل های وایرلس و پروتکل های امنیتی استفاده می کنند.

تست نفوذ وب (Web Penetration Testing) : افرادی که در این شاخه فعالیت می کنند دانش خوبی نسبت به برنامه نویسی وب و سرویس های وب دارند و از مهارت ها و ابزارهای تست نفوذ وب برای پیدا کردن آسیب پذیری ها سطح برنامه های کاربردی وب استفاده می کنند.

تست نفوذ موبایل (Mobile Penetration Testing) : افرادی که در این شاخه فعالیت می کنند دانش خوبی نسبت به برنامه نویسی موبایل و همچنین معماری پلتفرم های موبایل دارند و از تحلیل های ایستا و پویا و ابزارهای موجود در این حوزه برای ارزیابی و کشف آسیب پذیری های برنامه های موبایل استفاده می کنند.

تست نفوذ اینترنت اشیا (IOT Penetration Testing) : افرادی که در این شاخه فعالیت می کنند دانش خوبی نسبت به حوزه اینترنت اشیا و معماری آن دارند آن ها از مهارت ها و ابزارهای تست نفوذ اینترنت اشیا و شبکه و وایرلس برای پیدا کردن آسیب پذیری ها استفاده می کنند.

تست نفوذ سیستم های کنترل صنعتی (SCADA Penetration Testing) : افرادی که در این شاخه فعالیت می کنند دانش خوبی نسبت به سیستم های کنترلی در صنعت برق،گاز،آب،نفت،ریلی،هوایی و… دارند و از آن جایی که افراد باید در این شاخه دانش فراوانی در حوزه ارتباطات و کنترل سیستم های حیاتی و حساس داشته باشند و حداقل تجربه کار چند ساله در هر یک از صنایع مربوطه داشته باشد و با استفاده از مهارت های هکی در این حوزه و حوزه شبکه و… کسب کرده اند می تواند آسیب پذیری و نقاط ضعف آن ها را پیدا کنند.

تست نفوذ کلود (Cloud Penetration Testing) : افرادی که در این شاخه فعالیت می کنند دانش خوبی نسبت به فضاهای ابری،برنامه نویسی و لینوکس دارند،آن ها از مهارت ها و ابزارهای هکی دارند برای پیدا کردن آسیب پذیری ها در این حوزه استفاده می کنند.

- امنیت اطلاعات (Information Security) :

در این شاخه افرادی که می خواهند وارد شوند باید هم دانش فنی و دانش تئوری خوبی در زمینه های مختلف فناوری اطلاعات و مدیریتی داشته باشند زیرا این شاخه برای جلوگیری و حفاظت از اطلاعات و سیستم های اطلاعاتی در برابر خطرات و تهدیدات می باشد،خیلی از افراد فکر میکنند دانش تئوری فقط در این زمینه کافیست اما این باور غلطی است که خیلی از افراد دارند چرا که کسی که وارد این شاخه می شود باید توانایی درک و تحلیل قوی از سیستم ها را داشته باشد و با بررسی،ارزیابی و آزمایش سیستم های اطلاعاتی بتوانند بهترین نتیجه را برای محافظت و ایمن کردن آن ها در نظر بگیرید زیرا که با افزایش امنیت،پردازش و عملکرد سیستم ها دچار مشکل نشود.

- امنیت شبکه (Network Security) :

افرادی که در این شاخه فعالیت می کنند دارای مهارت و تخصص در حوزه شبکه و سیستم های امنیتی مانند فایروال،سیستم های تشخیص نفوذ و جلوگیری از نفوذ هستند آن ها با طراحی و پیاده سازی و پیکربندی درست شبکه از اطلاعات و منابع شبکه محافظت می کنند تا از نفوذ و به خطر افتادن سیستم ها و اطلاعات توسط هکرها جلوگیری کرد.

- کد نویسی امن (Secure Coding) :

افرادی که در این شاخه فعالیت می کنند دارای مهارت برنامه نویسی قوی هستند که توانایی تحلیل و ارزیابی کدها دارند و کدهای آسیب پذیر را پیدا می کنند و به جای آن کدهای ایمن تری را می نویسند تا ضعف های کمتری یک برنامه داشته باشد(امنیت هیچ گاه صد در صد نیست)،همچنین این افراد از ابزارهای مختلفی در این زمینه استفاده می کنند تا سریعتر به نتیجه برسند،این حوزه خود به زیر شاخه های تبدیل می شود که به آن ها اشاره نمیکنیم زیرا شما با توجه به شاخه های که گفته شده است می توانید حدس بزنید چه زیرشاخه های دارد.

- مهندسی معکوس (Reverse Engineering) :

افرادی که در این شاخه فعالیت می کنند مهارت کد نویسی بالایی دارند،این دانش و مهارت شامل برنامه نویسی سطح پایین(ماشین و اسمبلی) و زبان های میانی (C,C ) و همچنین با معماری انواع پردازنده ها و سیستم عامل ها و همچنین با مباحث مهندسی نرم افزار آشنایی خوبی دارند،کار آن ها آنالیز و ارزیابی کدهاست و از این طریق متوجه می شوند که کدهای اجرا شده بر روی سیستم چه کارهای را انجام می دهد،آیا کدهای که اجرا می شود سیستم را به خطر می اندازد یا به اصطلاح کدهای مخربی در برنامه وجود دارد و…،همچنین این افراد توانایی توسعه کدهای مخرب را هم دارند و با تکنیک های مختلف آن ها را از دید برنامه های امنیتی و برنامه نویسان که دید امنیت قوی ندارند پنهان می کنند.

- جرم شناسی (Forensic) :

افرادی که در این شاخه فعالیت می کنند دانش نسبتا خوبی در زمینه تست نفوذ و هم چنین شبکه و رمزنگاری دارند،کار آن ها ردیابی مجرمان سایبریست یا بهتر است بگوئیم هکرهای مخرب،آن ها از طریق ابزارهای که در این زمینه استفاده می کنند و همچنین از طریق بررسی پرونده ها و فایل ها و سیستم های مختلف و لاگ خوانی می توانند مجرمان را پیدا کنند و آن ها را تحویل قانون دهند.

- تیم قرمز (Red Team) :

افرادی که در این شاخه فعالیت می کنند دانش و مهارت بالای در زمینه تست نفوذ دارند،این شاخه متشکل از یک تیم می باشد که بخش های مختلف یک سازمان را ارزیابی و تست می کنند و آسیب پذیری ها و ضعف ها را به مسئولان امنیتی یا تیم آبی گزارش می دهند،تا آن ها را رفع کنند.

- تیم آبی (Blue Team) :

افرادی که در این شاخه فعالیت می کنند دانش خوبی نسبت به حملات و آسیب پذیری ها و همچنین امنیت شبکه،کد نویسی امن و امنیت اطلاعات و بحث های دفاعی دارند،این شاخه متشکل از یک تیم است که کارهای امنیتی یک سازمان را در بخش های مختلف انجام می دهند و ضعف ها و آسیب پذیری ها را رفع می کنند.

- مرکز عملیات امنیت (Security Operation Center) :

افرادی که در این شاخه فعالیت می کنند دانش نسبتا خوبی در زمینه های مختلف امنیت سایبری دارند،در واقع باید گفت این شاخه متشکل از یک تیم حرفه ای برای بررسی و پویش و مانیتورینگ و انجام ارزیابی و تست سیستم ها و همچنین شناسایی،شکار حوداث و تهدیدات و تجزیه و تحلیل آن ها و جلوگیری از حملات و تهدیدات است که بصورت شبانه روزی سیستم های یک سازمان را رصد و مانیتور می کنند،که دارای بخش های مختلفی می باشد هر بخش از تیم کارهای متفاوتی را انجام می دهند.

- پاسخگویی به حوادث (Incidents Response) :

افرادی که در این شاخه فعالیت می کنند دانش نسبتا خوبی در زمنیه تست نفوذ،جرم شناسی،مدیریت امنیت اطلاعات و مهندسی معکوس دارند،کار آن ها تجزیه و تحلیل دقیق حوادث امنیتی و شناسایی،رسیدگی،پاسخگویی سریع به حوادث،تهدیدات،آسیب پذیری هاست همچنین در این زمینه قوانینی را در جهت مدیریت و ایجاد امنیت بهتر در سازمان اجرا می کنند.

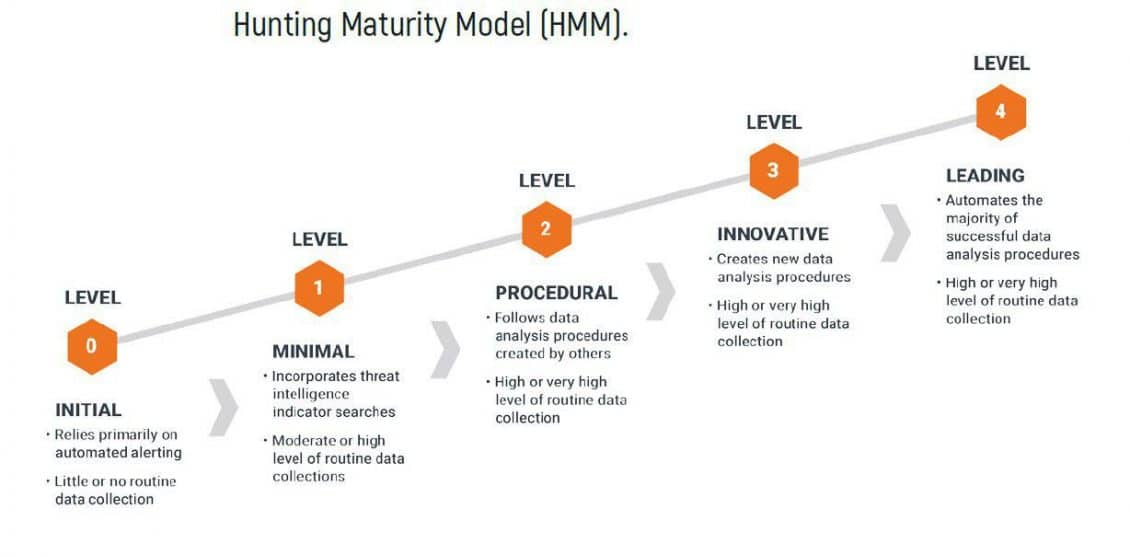

- شکار تهدیدات (Threats Hunting) :

افرادی که در این شاخه فعالیت می کنند دانش نسبتا خوبی در زمینه های مختلف از قبیل تست نفوذ،مهندسی معکوس و تحلیل بدافزار و حملات مختلف از قبیل APT,0Day و… دارند،کار آن ها همان طور که از اسمشان پیداست،پیدا کردن تهدیدات و آسیب پذیری های مختلف می باشد که بطور گسترده سیستم های مختلف را تست و ارزیابی می کنند تا از صحت ایمن بودن آن ها اطمینان داشته باشند.

مطالب وبلاگ درخصوص علمی پژوهشی وبیشتردرخصوص علوم فنآوری واطلاعات میباشد.کپی برداری ازکلیه مطالب بانثارصلوات برمحمدوآل محمد(ص)آزاداست.

مطالب وبلاگ درخصوص علمی پژوهشی وبیشتردرخصوص علوم فنآوری واطلاعات میباشد.کپی برداری ازکلیه مطالب بانثارصلوات برمحمدوآل محمد(ص)آزاداست.